La crittografia a chiave pubblica o asimmetrica consiste nell'utilizzo di una coppia di chiavi utilizzate da Bob per proteggere i contenuti di una comunicazione inviata ad Alice, elevando la sicurezza rispetto allo scambio di un’unica chiave di cifratura (cifratura simmetrica).

Le chiavi utilizzate nel procedimento prendono il nome di:

- Chiave pubblica utilizzata dal mittente per cifrare

- Chiave privata utilizzata dal destinatario per decifrare

La chiave pubblica deve venire distribuita da Alice per consentire a Bob di poter cifrare il contenuto di un messaggio, al contrario la chiave privata deve rimanere segreta per permettere solo ad Alice la decifratura.

Ad oggi la maggior parte dei sistemi di sicurezza utilizza la crittografia asimmetrica il cui funzionamento è basato sull'aritmetica dei moduli, un campo della matematica ricco di funzioni unidirezionali.

Una funzione unidirezionale consente di ottenere facilmente il risultato, al contrario, tornare al numero di partenza risulta difficoltoso.

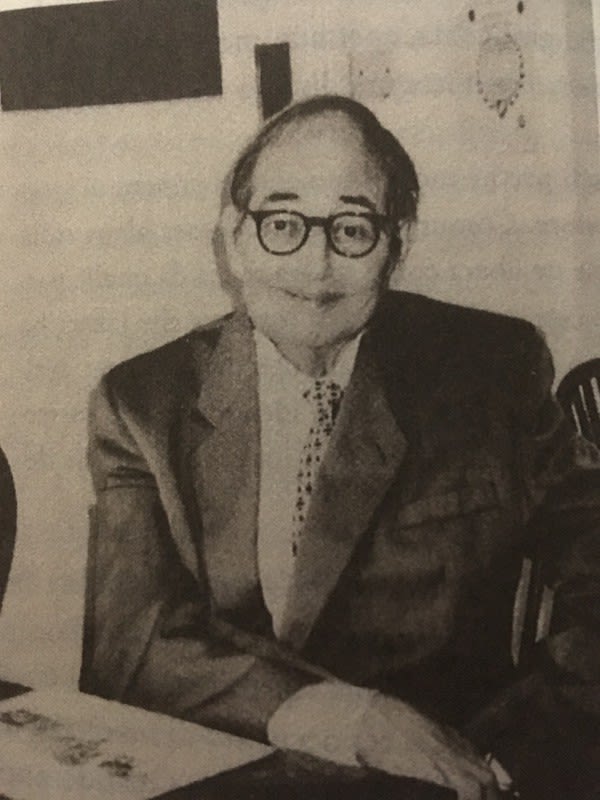

James H. Ellis, crittografo inglese prestò servizio presso il Government Communications Headquarters (GCHQ). La storia iniziò nel 1969 quando le forze armate britanniche cominciarono a preoccuparsi del problema della distribuzione sicura delle chiavi di cifratura, decisero di rivolgersi a uno dei più stimati crittografi governativi perché trovasse la soluzione.

Personaggio curioso e eccentrico Ellis sosteneva di aver girato mezzo mondo ancora prima di nascere, era stato concepito in Gran Bretagna ed era nato in Australia.

A scuola lo appassionarono sopratutto le materie scientifiche, conclusi gli studi di fisica all’Imperial College entrò nell’equipè di decrittazione della Post Office Research Station di Dolliss Hill, acquisita successivamente dal GCHQ.

Ellis ebbe l’obbligo del silenzio per tutta la sua carriera in quanto fu implicato in attività legate alla sicurezza nazionale. Era geniale ma imprevedibile, introverso e poco propenso al gioco di squadra, sicuramente al tempo il GCHQ fu in grado di integrare al meglio diverse personalità in modo da raggiungere ambiziosi obiettivi.

L’origine dell’invenzione di Ellis venne rievocata dallo stesso:

L’episodio che cambiò le mie opinioni in proposito fu la lettura di un vecchio rapporto della Bell Telephone, risalente al periodo bellico. Nel rapporto, l’ignoto autore descriveva un’idea ingegnosa per garantire la sicurezza delle conversazioni telefoniche. Egli proponeva che il destinatario mascherasse la comunicazione del mittente immettendo del rumore nella linea. In seguito avrebbe potuto filtrarlo, perché avendolo generato ne conosceva le caratteristiche. Alcuni inconvenienti pratici del sistema ne avevano sconsigliato l’adozione, ma esso possedeva proprietà interessanti. La differenza tra questo metodo e le codifiche tradizionali consiste nel fatto che il destinatario ha un ruolo attivo nella cifratura… Così nacque l’idea.

L’idea di Ellis era che Alice, la destinataria, generasse un rumore non casuale ma con caratteristiche da lei prescelte in modo che Bob potesse inviare un messaggio che solamente Alice avrebbe potuto:”ripulire” rendendo inefficace un’eventuale intercettazione da parte di Eva.

Tuttavia lo stesso Ellis si accorse che non sarebbe riuscito da solo a mettere in pratica la teoria, decise allora di informare i superiori, nei successivi tre anni i migliori cervelli del GCHQ cercarono una funzione che soddisfacesse i requisiti di Ellis.

Nel 1975 James Hellis, Clifford Cocks e Malcom Williamson avevano già scoperto gli aspetti fondamentali della crittografia a chiave pubblica. I tre studiosi britannici dovettero assistere in silenzio allo spettacolo di Diffie, Hellman, Merkle, Rivest, Shamir e Adleman.

Con la consapevolezza che chi aspira a pubblici riconoscimenti non sceglie questo campo di attività, come dichiarato dallo stesso Clifford Cocks a seguito di un intervista dei tempi.

Curioso fu l’episodio del Settembre 1982 quando Diffie volle verificare il fondamento delle voci che gli giunsero in merito al lavoro di Ellis, si recò con la moglie a Cheltenham per incontrarlo.

Mary, moglie di Diffie, colpita dalla notevole personalità di Ellis descrisse l’incontro:

Ci sedemmo a parlare, e d’un tratto mi resi conto di esser di fronte alla persona più gradevole che si possa immaginare. Non credo di poter esprimere un parere sulla profondità della sua cultura matematica, ma di certo egli era un vero gentiluomo, infinitamente modesto, una persona di estrema generosità e cortesia. Parlando di cortesia non mi riferisco a niente di artificioso o stantio. Quell’uomo era un cavaliere. Un uomo davvero retto, e di spirito gentile.

Diffie e Ellis passarono il tempo a parlare di svariati argomenti, dall’archeologia a come un topo nella botte possa migliorare il gusto del sidro, ma ogni volta che la conversazione verteva sulla crittografia diplomaticamente Ellis cambiava argomento.

Giunti alla fine della visita Diffie non resistette e gli chiese:” Può dirmi qualcosa su come avreste inventato la crittografia a chiave pubblica?” Dopo una lunga pausa Ellis rispose:”Beh, non so in che misura sono libero di parlarne. Mi consenta di dirle solo che voi avete concluso molto di più.”

Fonti: Codici e Segreti di Simon Singh — BUR Saggi

Potrebbe interessarti

Lo scriba

Le radio delle spie e la cybersecurity moderna: dalle Number Stations alla Direttiva NIS2 e DORA

Brainrot e controllo parentale "disimpegnato"