Per gli appassionati di sicurezza informatica, la leggenda del Social Engineering è inevitabilmente uno degli hacker più famosi al mondo: Kevin David Mitnick.

Arrestato per la prima volta nel 1988, dopo aver violato i sistemi della Digital Equipment Corporation (pionieristica azienda informatica statunitense), durante gli anni novanta Mitnick riuscì a introdursi in società sempre più grosse, acquisendo informazioni riservate direttamente dal personale dipendente. Questo gli procurò le attenzioni del FBI, e ne seguì una lunga caccia all'uomo; l'hacker riuscì più volte ad anticipare le mosse della polizia, intercettando le loro comunicazioni, ma infine venne arrestato e condannato a diversi anni di carcere, tornando libero solo nel 2003. Da allora iniziò l'attività di consulente, attraverso la società di sicurezza Mitnick Security Consulting LLC.

“Non l’ho fatto per soldi. L’ho fatto per divertirmi.” Kevin David Mitnick

La descrizione dei fatti e la storia di Mitnick sono state pubblicate in Italia da Feltrinelli principalmente in due libri: "L'arte dell'Inganno"[1] e "Il fantasma nella rete: la vera storia dell'hacker più ricercato del mondo"[2].

Potremmo riassumere la disciplina dell'ingegneria sociale come l'insieme delle tecniche atte a manipolare l'essere umano per indurlo a compiere un'azione che metta a repentaglio la sicurezza cibernetica. In poche parole:"hackerare" le persone.

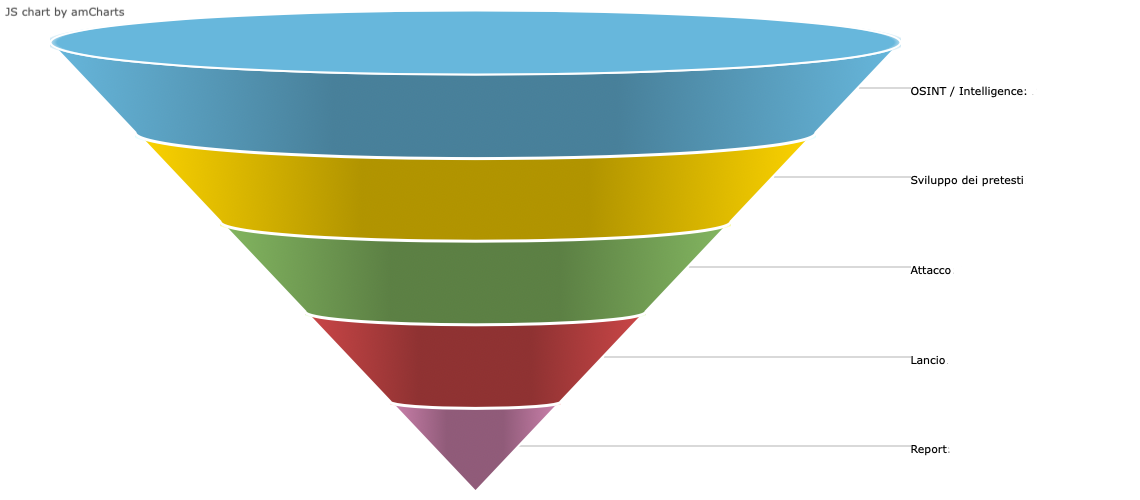

L'esperto di Social Engineering Christopher Hadnagy, consulente di vari servizi di sicurezza (Pentagono, MI-5 e MI-6), divide la disciplina dell'ingegneria Sociale in cinque operazioni:

- OSINT / Intelligence

- Sviluppo dei pretesti

- Attacco

- Lancio

- Report

In questo articolo introdurremo il primo punto: l'OSINT / Intelligence.

L'OSINT (Open Source Intelligence), rappresentata nella parte più grande della piramide, è l'operazione che dovrebbe richiedere più tempo e che andrebbe effettuata all'inizio di ogni attacco di Ingegneria Sociale. L'analisi delle fonti aperte, o appunto OSINT, consiste nella raccolta di informazioni pubbliche sull'obiettivo.

Potrebbe sembrare un'operazione relativamente semplice: ci concentriamo in una ricerca approfondita di informazioni sul target e le immagazziniamo. In realtà non è così, poiché ogni informazione ha valore differente in base alla tipologia di attacco che stiamo cercando di sferrare.

Per rendere l'idea della quantità di informazioni presenti in internet prendiamo l'esempio del dato offerto dal sito worldewidewebsize.com, dove sono indicizzati circa 6 miliardi di siti web, esclusi quelli presenti nel deep web e nel dark web.

La consapevolezza della quantità di informazioni disponibili sul web aiuta l'ingegnere sociale a reperire le informazioni corrette e utilizzarle per profilare in modo efficace l'obiettivo, così da poter sviluppare una strategia d'attacco idonea al contesto in cui si troverà ad operare.

Hadnagy classifica le operazioni di Open Source Intelligence in due tipologie:

- OSINT Non tecnica

- OSINT Tecnica

OSINT Non-tecnica

Rientrano in questa categoria tutte le operazioni di analisi delle fonti aperte che non implicano un'interazione diretta tra l'ingegnere sociale e un computer; un esempio potrebbe essere osservare alle spalle qualcuno mentre sta usando il computer. Si tratta quindi di informazioni raccolte utilizzando le capacità di osservazione personali, le quali possono essere impiegate con successo ad esempio con una buona capacità di comunicare "faccia a faccia". Uno studio condotto nel 2015 da Emily Drago della Elon University (The Effect of Technology on Face-to-Face Communication)[3] ci invita a riflettere sul fatto che la qualità delle comunicazioni faccia a faccia è drasticamente calata a causa delle tecnologie. In questo scenario un buon esperto di social engineering concentrerà le sue forze per analizzare e colpire il target.

OSINT Tecnica

Dopo aver descritto l'OSINT Non tecnica risulta semplice al lettore intuire cosa rientri in questa tipologia di analisi: le operazioni di raccolta informazioni per mezzo di social media, motori di ricerca, internet e database in generale. Praticamente tutto ciò che riusciamo a reperire dalla rete con l'ausilio di determinate tecniche e software specifici. In questo caso non esistono regole universali e la quantità di strumenti disponibili permettono al professionista di costruirsi una propria cassetta degli attrezzi. Potrebbe essere di aiuto a chiunque voglia avvicinarsi a questa disciplina la consultazione del sito web inteltechniques.com curato dall'esperto di OSINT Michael Bazzell, oltre che provare alcune distribuzioni del sistema operativo Linux che integrano software sviluppati appositamente per le analisi OSINT:

- L'italiana Tsurgi Linux che troverete al seguente indirizzo: https://tsurugi-linux.org/

- La famosa distribuzione orientata alla sicurezza informatica Kali Linux: https://www.kali.org

- Buscador distibuzione Linux di Intel Techniques: https://inteltechniques.com/buscador/

Giunti a questo punto, un utente potrebbe chiedersi come ci si possa difendere dalla minaccia di attacchi OSINT; il controllo e il monitoraggio costante su ciò che esponiamo in rete è forse l'unica soluzione efficace. Configurare le impostazioni della privacy dei servizi web dovrebbe rientrare nell'ordinaria amministrazione di tutti. In aiuto alla salvaguardia della propria privacy vi invitiamo a fare un giro su:

Questi strumenti, correttamente configurati, aiutano a tenere sotto controllo cosa si dice di voi sul web, purtroppo solo su quello "in chiaro".

Nel prossimo articolo analizzeremo una delle tecniche studiate per profilare la comunicazione di un interlocutore in modo da poterne prevedere le azioni.

[1] L'arte dell'inganno I consigli dell'hacker più famoso del mondo di Kevin Mitnick

[3] The Effect of Technology on Face-to-Face Communication by Emily Drago

Bibliografia:

Human Hacking Influenzare e manipolare il comportamento umano con l'ingegneria sociale di Christopher Hadnagy ISBN: 9788850334827 edito da Apogeo

Potrebbe interessarti

Il diluvio

Il Gioco delle imitazioni

L'IA e gli ultimi barbari di Spinoza